- Home

- ソリューション・サービス

- ICTインフラ・セキュリティ

- ネットワークセキュリティ

ソリューション・サービス

ネットワークセキュリティ

情報セキュリティについては脅威と対策は「いたちごっこ」とも言えます。

ネットワークの技術の進歩と共にその脆弱さを突くもの、巧妙な手口で人の過ちを誘発させるもの、さまざまな脅威が世の中にあふれています。

いつまでも永続的に完全なセキュリティを保つというのは困難な事ではありますが、状況に合わせて対策を積み重ね脅威に対する防御・抑止を対策し続けることが重要です。

お客様に最適なセキュリティ対策を提案します。是非ご相談ください。

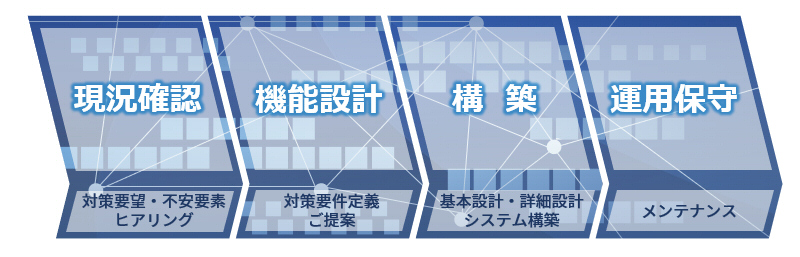

オフィスの規模やネットワーク環境に合わせたセキュリティを

企業におけるIoTの利活用はあらゆる業務を進めるにあたって必要不可欠なツールです。

情報通信環境が目まぐるしく進化・拡大する中で、情報を狙ったサイバー攻撃が年々高度化、巧妙化し、企業の利益を失うような深刻な問題も発生しています。

2019年末からの新型コロナウイルス感染症への対策は、あらゆる企業の働き方に変化をもたらしました。それはオフィスに依存しない業務の運用形態であり、これらの変化により情報セキュリティも新たな対策が求められるようになってきております。

これまでの「社内環境」をとらえて対策してきた企業でも、テレワーク・在宅ワークを踏まえた総合的な情報セキュリティ対策が必要となってきます。

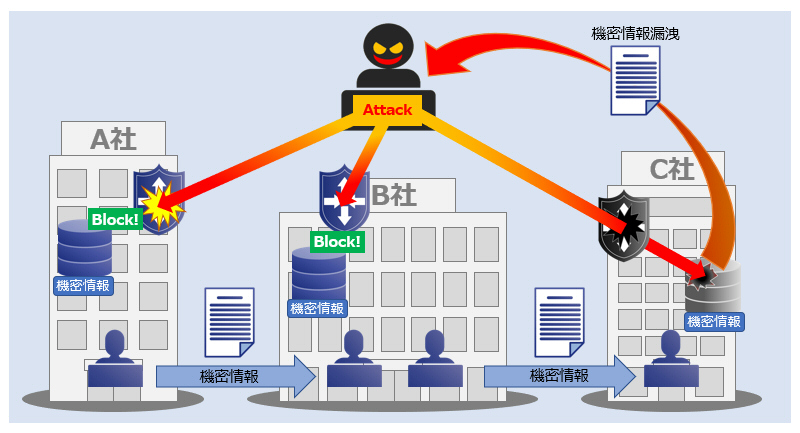

また、自身の会社だけではなくサプライチェーン上のセキュリティリスクも考慮して、互いにネットワークセキュリティにおける脅威への対策が必要となります。

情報セキュリティ対策の必要性

PCやモバイル端末などでインターネットを利用すると、情報のやり取りが行いやすくなる反面、外部からの攻撃を受けやすくなります。

また、「働き方改革」の推進により、テレワークを活用する企業が増え、社員同士の情報のやり取りや通常業務においてもインターネットを利用するため、ますます情報セキュリティの対策が必要となっています。

情報セキュリティの脅威はどのようなものがあるのか

企業は、情報セキュリティ対策を行い、機密情報、個人情報の流出を防止し、お客様や取引先、関連企業から信頼していただく必要があります。

具体的な攻撃の種類、手口は以下のようなものが挙げられます。

情報セキュリティ:10大脅威(組織)2025年

IPA(情報処理推進機構)が毎年発表している『情報セキュリティ10大脅威』によると、様々な脅威の中で攻撃の種類・手口は下記に示す脅威が常に上位を占めています。

(ただし、脅威はこれらが全てではありません)

必ずしも順位が脅威のリスクの重要度を示すものではなく、このような脅威に当てはまる環境を有する企業組織がそれぞれの脅威に備え、これを防止する対策をとることが必要になります。

| 順位 | 攻撃種類 | 攻撃の手口 |

|---|---|---|

| 1 | ランサムウェアによる被害 | ウイルスに感染させてデータ等を使えなくさせて金銭を要求 |

| 2 | サプライチェーンの弱点を悪用した攻撃 | 標的組織の取引先や委託先を攻撃し保有する標的組織の機密情報を狙う |

| 3 | システムの脆弱性を突いた攻撃 | 開発ベンダー等が脆弱性対策情報を公開される前に脆弱性を悪用(ゼロデイ攻撃) |

| 4 | 内部不正による情報漏えい | 組織の従業員や元従業員等による機密情報の漏えい |

| 5 | 機密情報等を狙った標的型攻撃 | メールやウェブサイトの誘導からウイルスに感染させ機密情報搾取を行う |

| 6 | リモートワーク等の環境や仕組みを狙った攻撃 | リモートワーク用製品の脆弱性や管理体制を悪用した不正アクセス等 |

| 7 | 地政学的リスクにの起因するサイバー攻撃 | DDos攻撃、ネットワーク貫通型攻撃、スピアフィッシング、SNS等を用いて標的組織から機密情報を搾取、偽情報の流布等 |

| 8 | 分散型サービス妨害攻撃(DDoS攻撃) | IoT機器等で構成されるボットネットを利用したDDoS攻撃や、TCPやUDPのパケットを大量に送り付けサーバー等へ高負荷をかける |

| 9 | ビジネスメール詐欺による金銭被害 | メールを巧妙に細工し、企業の金銭を取り扱う担当者を騙し送金させる |

| 9 | 予期せぬIT基盤の障害に伴う業務停止 | 利用しているデータセンターやクラウドのIT基盤等が停止 |

| 10 | 不注意による情報漏えい等の被害 | 従業員の不注意等によって意図せず機密情報を漏えい |

- ※IPA(情報通信機構)発表の「情報セキュリティ10大脅威(組織)2025年(情報通信機構サイト)」より引用

(攻撃の手口については資料を基に作成)

セキュリティ対策は?

サイバーセキュリティ攻撃の被害を受けるのは大企業に限ったことではありません。

近年のサイバー攻撃は、セキュリティが比較的脆弱な中堅・中小企業をターゲットとし、 それを踏み台にして、関連企業、取引先を攻撃する手法がとられています。

大企業のみならず、中堅・中小企業においても、しっかりとした情報セキュリティ対策が必要となります。

しかし、中堅・中小企業は、「セキュリティにお金をかけることができない」、「計画性をもってセキュリティ対策ができない」「セキュリティ要件を理解できる人材がいない」、「効果的に運用できる体制がない」といったさまざまな悩みを抱え、セキュリティ対策ができていないケースがまだ多く存在します。

情報セキュリティ対策は、リスクがどこにあり、何を優先すべきなのかを把握し、時期を逸せず対策を行うことが大切です。

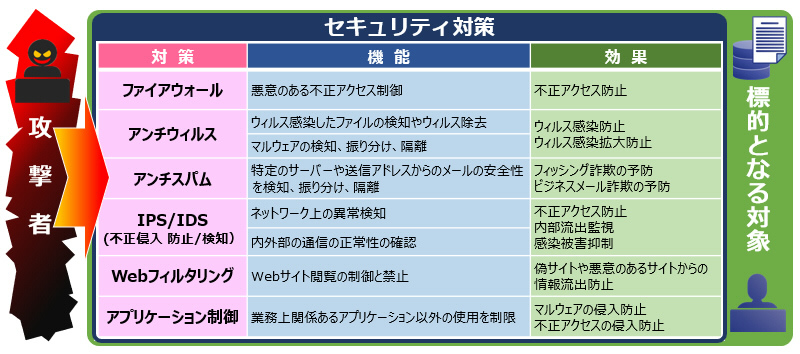

セキュリティ対策とその効果

外部からの攻撃を阻止するためには、様々なセキュリティ対策が必要となります。

セキュリティ対策を効率的に行うためには、保護すべき情報資産を洗い出し、どのような脅威や脆弱性、リスクがあるのかを把握、認識し、重要度に応じたレベル分けを行い、対策を実施する必要があります。

セキュリティ対策

企業に向けた標的型攻撃は巧妙な手口によって脅威の侵入を100%防ぐ事は困難であり、何かしらの防御ソリューションを一つ導入しても防げません。

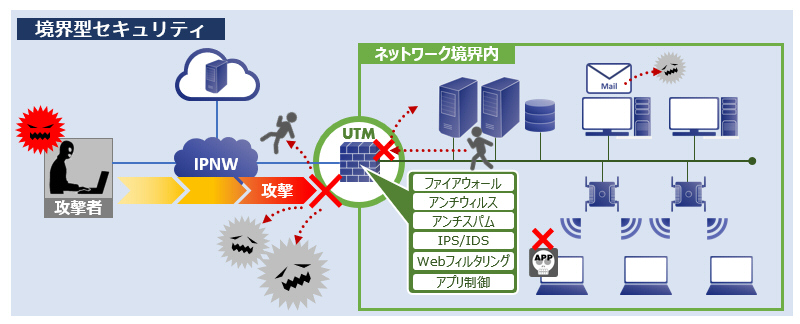

境界型セキュリティ

社内ネットワークと社外ネットワークの境界を定義し、「社内ネットワークは安全」、「社外ネットワークは危険」という境界線を意識したセキュリティ対策です。

社内ネットワークと社外ネットワークの境界にファイアウォール等のセキュリティ装置を設置し、外部からの脅威に対し、その都度対処を行います。

- ※UTM(Unified Threat Management:総合脅威管理システム)

UTMはファイアウォールの他、IPS/IDS(不正侵入防止・検知)、アンチウイルス、URLフィルタリングといった複数のセキュリティ機能を1台のアプライアンスにまとめたものです。一つの管理インターフェースで複数の機能を統合管理でき、導入・運用コストを抑えられます。

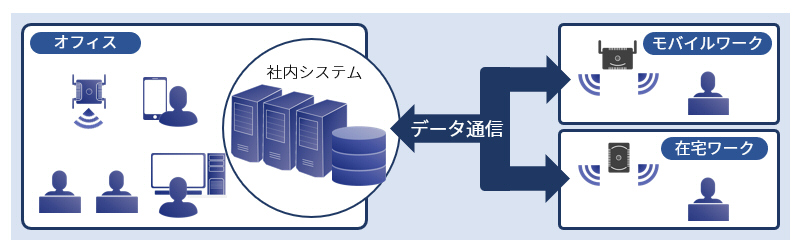

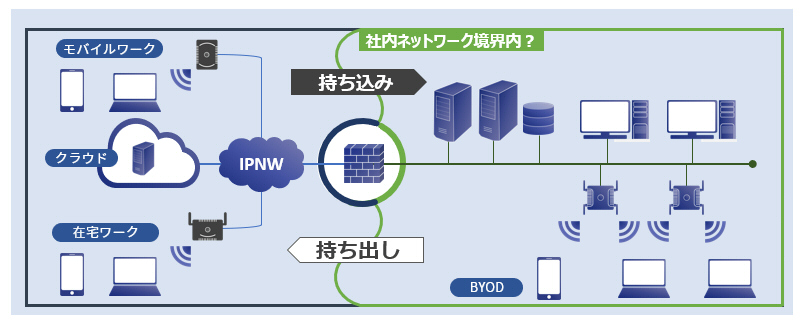

働き方・ネットワーク活用の変化で境界があいまいに

社内と社外の境界はどこになる?

新しい働き方を推進する中で、これまでの社外/社内の境界があいまいになってきています。

テレワークの利用が増え、モバイルワークまたは在宅ワークというように、働く場所はオフィスにこだわる事がなくなりました。

膨大な情報は社内からクラウドサービスへの移行も増加し、データの保管場所は社外というケースが多くなりました。

このように人の動きに伴うアクセスロケーションやデータの保管場所が社内の境界内になく、かつPCやデータが持ち出し/持ち込みされている状況で、境界はむしろ無いという環境と言えるでしょう。

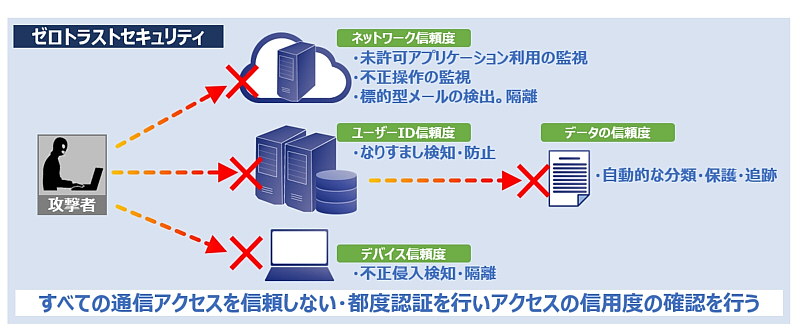

次世代のセキュリティ

企業に情報セキュリティの対策強化が求められる中、次世代のセキュリティ対策として、「ゼロトラストセキュリティ」が、従来の境界型セキュリティに代わるセキュリティ対策として注目を集めています。

ゼロトラストセキュリティが注目を集めた背景には、昨今の情報セキュリティ事故の増加やデータ保管場所が外部となるクラウドサービスの利用の増加が挙げられます。

また、働き方改革や新型コロナウイルス感染症対策としてテレワークの導入が進み、これまで社内のネットワーク環境からアクセスしていた社内システムに対し、社外のネットワーク環境からアクセスする機会が増えたこともその要因の一つとして考えられます。

ゼロトラストという考え方

「完全に信頼できるものは何もない」という考えに基づき、「全てのアクセスを信頼せず、全ての通信を検証する」ことを前提にしたセキュリティ対策です。

システムやサービスといったネットワークへのアクセスに対し常に信用評価を行います。今後のIT活用が進み情報セキュリティ管理を強化するにつれて、こうしたゼロトラストというセキュリティ導入が必要になっていくと考えられます。

セキュリティソリューション【ネットワーク対策】

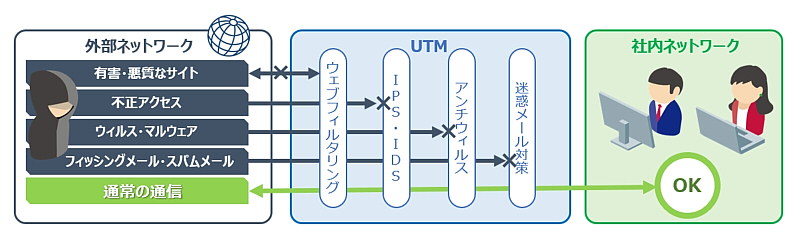

UTM(Unified Threat Management:統合脅威管理)

標的型攻撃や外部から社内PCを乗っ取るような攻撃に対して、UTMの設置が有効です。

UTMではウェブフィルタリングによる問題のあるサイトへのアクセスや、不正侵入検知・防御(IDS・IPS)で外部からの不正アクセスを遮断できます。

また、多種多様なウイルス・マルウェアに対してはアンチウイルスゲートウェイで防御、昨今増えているフィッシングメール・スパムメールには迷惑メール対策が効果的です。

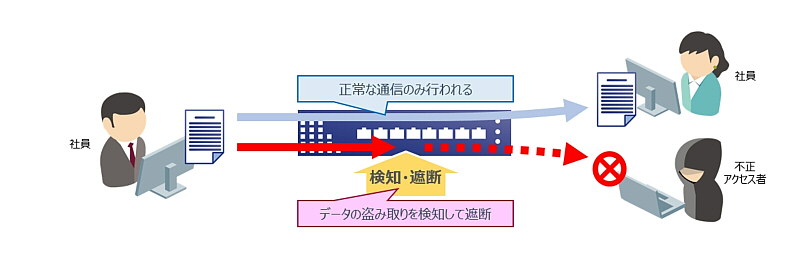

セキュリティスイッチ

UTMだけでは防げない脅威もあるので、セキュリティ機能を持つスイッチの設置が有効です。

社内でウイルスに感染した場合、ウイルスの蔓延を防いだり、不正アクセス者からのデータの盗み取りを検知し遮断することで、正常な通信のみ行われます。

セキュリティソリューション【デバイス対策】

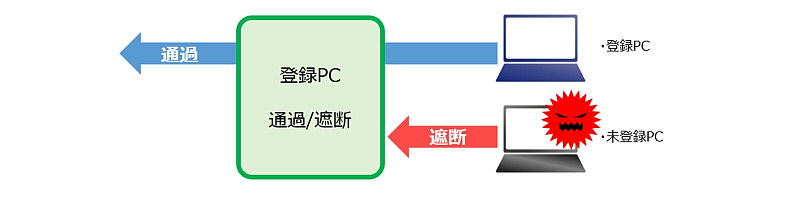

不正アクセス検知・遮断システム

内部からの脅威に対しても備える事が重要です。

不特定多数のデバイスのネットワーク接続・管理が可能で、あらかじめ通信を許可するデバイスを登録しておき、登録のないデバイスがネットワークに侵入しようとしても、接続できないように遮断することができるようになります。

UTMと連携することで、脅威となるデバイスの自動遮断も可能です。

OSアップデート制御

デバイスで利用するOSのセキュリティ対策の不備や遅れによる、ウイルス感染・攻撃からの脅威への対策も必要です。

アップデートサーバーにより更新を一元管理し、セキュリティリスクを低減します。

修正プログラムの更新がクライアントの使用者任せになって、修正プログラムの適用が進まないなど運用・管理面でも効率化が図れます。

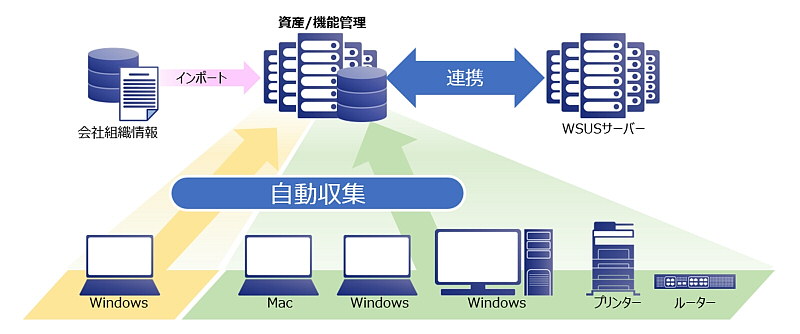

IT資産管理・機能管理

資産管理(PC・外部デバイス・モバイル管理等)および、機能管理(利用ソフト・機能管理・禁止操作の設定等)を行うことで、ソフトウェアのサポート切れによる運用リスクや管理外ソフトウェアの利用によるセキュリティリスクに対しても管理ができるようになります。

ネットワークに接続されたデバイスの情報を一元管理することで、問題発生前に不備を特定しリスクを回避します。

管理対象はPCに限らず、テレワークに欠かせないモバイルデバイスの管理も可能です。

紙台帳による更新や廃棄作業など、都度のデータ更新が煩雑とされる中、運用実態にそぐわない状況になることを防ぎます。

また、資産/機能管理をシステム化することにより、ネットワークに接続されるデバイスについて最新の資産情報の一覧を自動生成し、人為的ミスで発生する管理漏れや誤った情報の心配も不要となります。

さらには、セキュリティリスクとなる不適切なソフトウェアやハードウェアの利用状況も一目瞭然となることで、管理・監視体制も向上します。

セキュリティソリューション【データ対策】

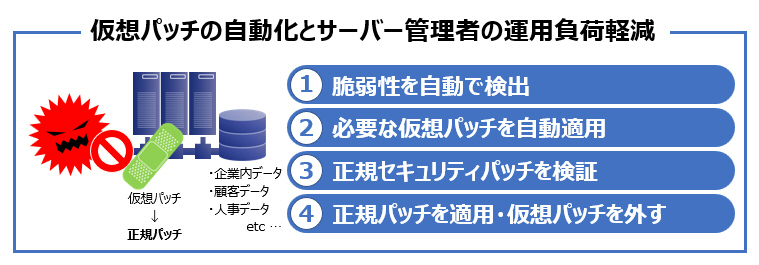

サーバーセキュリティ

情報漏洩や不正アクセスからの保護には、サーバーのセキュリティ対策も必要になります。

サーバーの脆弱性を検出し、必要な対策を自動で適用することでサーバーを保護します。

高度な分析よるリアルタイム検出と、最近多くなったゼロアワー攻撃を検出し、脆弱性を保護します。

【ゼロアワー攻撃対策】

「仮想パッチ」を自動適用することで、正規パッチがリリースされるまでの間の脆弱性を保護します。

この「仮想パッチ」適用動作は、脆弱性を狙った攻撃による侵入経路をふさぐためのルール追加を自動的に行うもので、業務システムへの影響を迅速かつ最小限に抑えることができます。

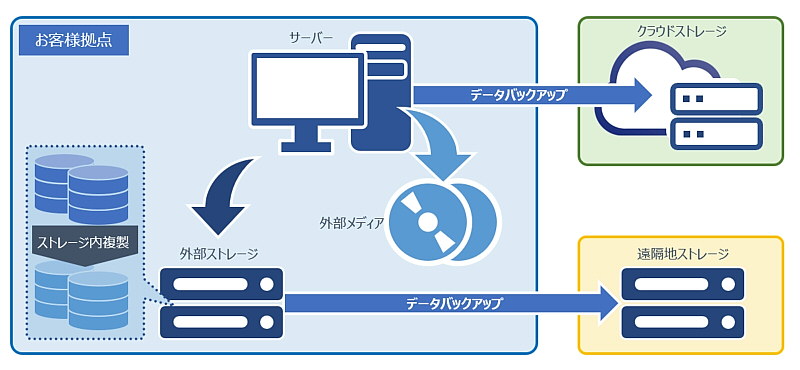

データバックアップ

ウイルス感染などによりデータが破壊されたり、暗号化されるなどして事業に多大な影響を受ける事例が増えています。

このような事態に備え、被害の内容により複数のバックアップを活用しデータを確実に復旧させるための対応が必要になります。

たとえば、クラウドストレージは回線がつながらないと使用できない等の特徴をふまえ、適材適所の安全なバックアップ方法を組み合わせることも大切になります。

- 外部メディアを利用し、保管することでサーバー内ディスク故障時もデータ保護が可能です。

- ストレージを使用した複製機能で内部・外部にデータを二重化し保護することも可能です。

- 遠隔地やクラウド上にバックアップを保管することもでき、万が一の罹災時にもデータを保護できます。

セキュリティソリューション【人:アクセス者対策】

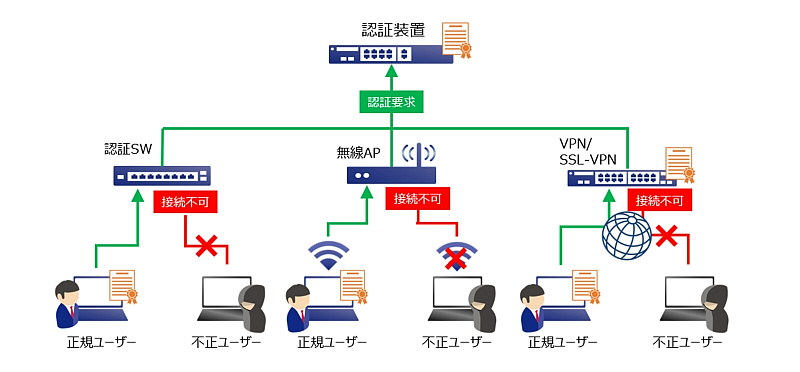

接続認証

無線LANの利用やリモートアクセス時の認証として、証明書認証を推奨します。

証明書認証によって単純なユーザー名とパスワードによる認証に比べ、セキュリティをより強固にすることができます。

さらに、リモートアクセス時に両者の認証を組み合わせた二要素認証も可能です。

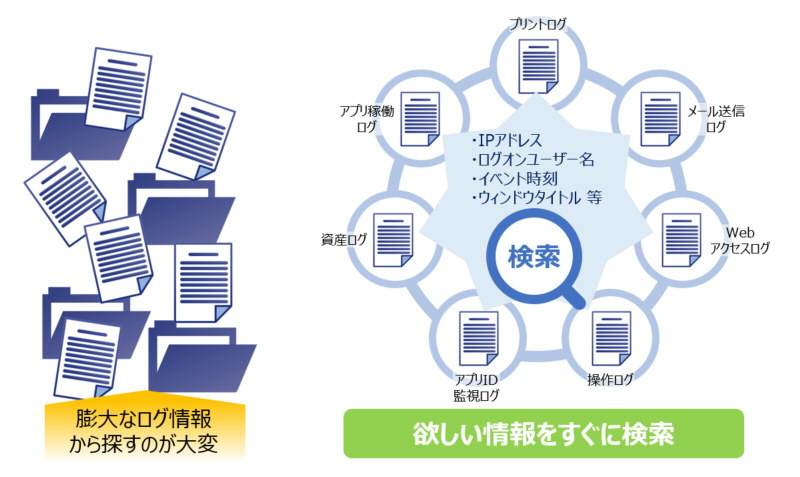

クライアントログ管理

情報漏洩や不正アクセスといった脅威に対して、アクセスログ(PC操作ログ、WEB閲覧ログ等)を適切に管理することが重要です。

ログを取得しておくだけでは必要となった時に、日々増えている膨大なログデータから過去にさかのぼって必要なログ情報を探しだす作業は困難を極めます。

ログ管理をする事で、「誰が、なにを、いつ?」というような欲しい情報、IPアドレス・ログオンユーザー名・イベント発生時刻などから、すぐに検索できるようなります。

- ログの管理/取得を周知することで、不正利用の抑止が可能です。

- 情報漏洩や不正アクセスが発生した場合でも原因の究明がスムーズに対応可能です。

- ソリューションについてのお問い合わせ

- Webからのお問い合わせ:お問い合わせフォーム